ترمیم آسیبپذیری روز صفرم RCE در محصولات سولارویندز

شرکت سولارویندز (SolarWinds, LLC) با اعلام وجود یک آسیبپذیری امنیتی در Serv-U، وصله امنیتی منتشر کرده است.

به گزارش روابط عمومی شرکت آدفا و به نقل از مرکز ماهر،شرکت سولارویندز (SolarWinds, LLC) با اعلام وجود یک آسیبپذیری امنیتی در Serv-U، وصله امنیتی منتشر کرده است.

شرکتSolarWinds برای یک آسیبپذیری روز صفرم موجود در دو محصول Serv-U خود وصلهی امنیتی منتشر کرده است. به گفتهی این شرکت در حال حاضر یک گروه تهدید در حال بهرهبرداری فعال از آسیبپذیری مذکور میباشد. لازم به ذکر است که اگر اتصال مبتنی برSSH در دو محصول مذکور فعال نباشد، تحت تاثیر این آسیبپذیری نخواهند بود.

این آسیبپذیری که به آن شناسه CVE-2021-35211 تخصیص داده شده ضعفی از نوع “اجرای کد بهصورت از راه دور” (Remote Code Execution – به اختصار RCE) گزارش شده است.

در توصیهنامه سولارویندز با استناد به اطلاعات ارائه شده از سوی مایکروسافت (Microsoft, Corp)، سوءاستفاده از CVE-2021-35211 توسط حداقل یک گروه از مهاجمان تایید شده است. مایکروسافت تعداد این حملات را محدود و هدفمند اعلام کرده است.

Serv-U Managed File Transfer و Serv-U Secure FTP از CVE-2021-35211 تأثیر میپذیرند.

به گفته سولارویندز در صورت غیرفعال بودن SSH بر روی سرور، سوءاستفاده از این آسیبپذیری روز-صفر ممکن نخواهد بود.

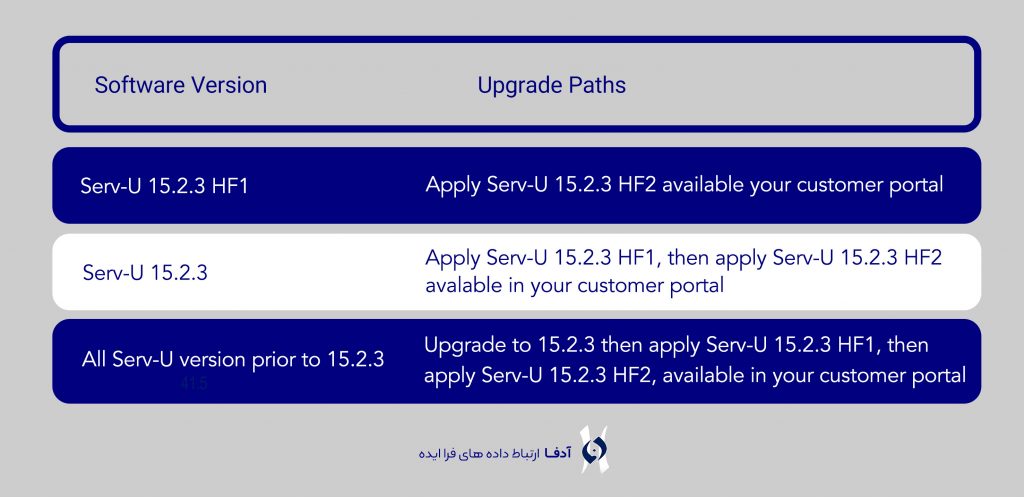

جدول ترمیم آسیب پذیری محصولات سولارویندز

این شرکت، جمعه، ۱۸ تیر، CVE-2021-35211 را مطابق با جدول زیر در نسخ جدید خود ترمیم کرد:

CVE-2021-35211 را پیشتر محققان بخش های Threat Intelligence Center و مایکروسافت شناسایی و به سولارویندز گزارش کرده بودند.

سولارویندز در توصیهنامه زیر به روشهایی که از طریق آنها میتوان به هک شدن سازمان به دلیل وجود آسیبپذیری CVE-2021-35211 نیز پی برد پرداخته است:

https://www.solarwinds.com/trust-center/security-advisories/cve-2021-35211

این اولین بار نیست که ضعف امنیتی در محصولات سولارویندز مورد سوءاستفاده مهاجمان قرار گرفته است. در آذر ۱۳۹۹، مهاجمان پس از هک شرکت سولارویندز و آلودهسازی یکی از فایلهای نرمافزار Orion، آن را به یک دربپشتی (Backdoor) تبدیل کردند و در عمل موجب شدند که شبکه مشتریان این نرمافزار در هر نقطه از جهان به تسخیر آنها در بیاید بررسی های بعدی نشان داد که مهاجمان با بکارگیری این تکنیک “زنجیره تأمین” (Supply Chain Attack) موفق به هک بسیاری از سازمانها و شرکتهای مطرح در کشورهای مختلف شده بودند.

با تشکر از شرکت محترم شبکه گستر و مرکز ماهر بابت این گزارش

پاسخی بگذارید