حملات مهاجمان به سرورهای “مایکروسافت اکسچنج”+ آسیب پذیری

در روز های گذشته مهاجمان با کشف ضعف های امنیتی در سرورهای مایکروسافت اکسچنج اقدام به هک این سرور ها نمودند.

در روز های گذشته مهاجمان با کشف ضعف های امنیتی در سرورهای مایکروسافت اکسچنج اقدام به هک این سرور ها نمودند.

مهاجمان اخیرا با سوءاستفاده از ضعفهای امنیتی ProxyShell و ProxyLogon، سرورهای Microsoft Exchange را هک کرده و از طریق تکنیک جدیدی موسوم به Reply Chain Attack اقدام به توزیع بدافزار کردهاند.

محققان شرکت ترند میکرو (.Trend Micro, Inc) تکنیک مذکور را که مهاجمان از آن جهت توزیع ایمیلهای مخرب میان کاربران داخلی یک سازمان استفاده میکنند، مورد بررسی قرار دادهاند.

مطالعه بیشتر: اشتباهات رایج امنیتی در واحد فناوری اطلاعات

ProxyShell عنوانی است که به مجموعه سه آسیبپذیری زیر اطلاق میشود:

- CVE-2021-34473 – که ضعفی از نوع “اجرای کد بهصورت از راه دور” (Remote Code Execution – به اختصار RCE) است و در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

- CVE-2021-34523– که ضعفی از “ترفیع امتیازی” (Elevation of Privilege) است. این آسیبپذیری نیز در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

- CVE-2021-31207 – که ضعفی از نوع “عبور از سد کنترلهای امنیتی” (Security Feature Bypass) است و در ۲۱ اردیبهشت ۱۴۰۰ توسط مایکروسافت وصله شد.

ProxyLogon نیز عنوانی است که به مجموعه ضعفهای امنیتی با شناسههای CVE-2021-26855،وCVE-2021-26857،وCVE-2021-26858 و CVE-2021-27065 اطلاق میشود.

نحوه ورود هکرها به سرورهای مایکروسافت اکسچنج

هنگام راهاندازی کارزار ایمیلهای بدافزاری توسط مهاجمان، سختترین بخش آن فریبدادن و متقاعد کردن دریافتکنندگان ایمیل است.

مهاجمان باید ایمیل را به گونهای طراحی کنند که دریافتکنندگان به فرستنده ایمیل اعتماد کرده و لینکها یا پیوستهای موجود در آن را باز کنند.

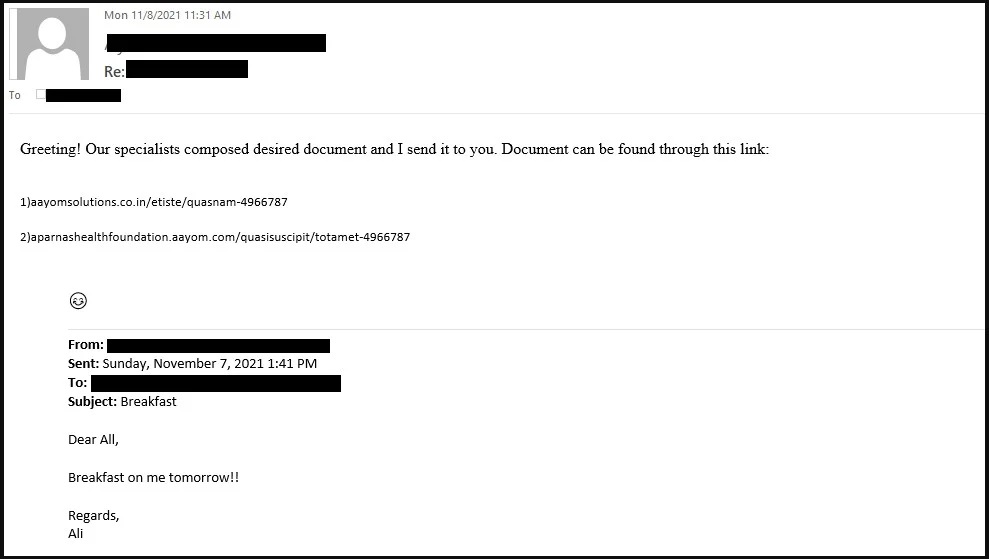

اخیراً محققان حملاتی موسوم به Reply Chain Attack را در سازمانها شناسایی کردهاند که در آن زنجیره پاسخ ایمیل توسط مهاجمان ربوده شده و کاربر دریافت کننده ایمیل مخرب، پاسخ (Reply) ایمیل ارسالی خود را به ظاهر از همکار خود دریافت میکند.

به عبارتی مهاجمان، ایمیلهای قانونی و موجود بین کاربران سازمان را مورد نفوذ قرار داده و سپس با زدن گزینه Reply به آنها پاسخ میدهند و بدافزار خود را در قالب لینک یا فایلهای ضمیمه شده به ایمیل ارسال میکنند.

اعتقاد بر این است که مهاجمان پشت این حمله، مهاجمان معروف “TR” هستند که ایمیلهای حاوی پیوستهای مخرب را ارسال میکنند. پیوستهای موجود در ایمیلهای مذکور، کدهای بدافزاری همچون Qbot،وIcedID،وCobalt Strike و SquirrelWaffle را منتشر میکنند.

نحوه اجرای حملات Reply Chain Attack

مهاجمان به منظور فریب دادن کاربران سازمانها برای باز کردن پیوستهای مخرب، با سوءاستفاده از آسیبپذیریهای ProxyShell و ProxyLogon، سرورهای مایکروسافت اکسچنج را مورد نفوذ قرار میدهند.

سپس آنها از این سرورهای Exchange هک شده برای پاسخدادن به ایمیلهای داخلی سازمان استفاده نموده و لینکهای حاوی اسناد مخرب را جهت نصب بدافزارهای مختلف ارسال میکنند.

محققان شرکت ترند میکرو، Header ایمیلها را در ایمیلهای مخرب دریافتی سازمان مورد تحلیل قرار دادهاند. آنها در گزارشی اعلام نمودهاند که مسیر ایمیل مربوط به داخل سازمان بوده است (بین صندوقهای پستی سه سرور Exchange داخلی).

این امر نشان میدهد ایمیلها از یک فرستنده خارجی، open mail relay یا Message Transfer Agent – به اختصار MTA نشات نگرفته است.

از آنجایی که گیرنده ایمیل مخرب، قبلاً به فرستنده (همکار خود) ایمیل ارسال کرده و به او اعتماد دارد، احتمال باز کردن فایل مخرب ضمیمه شده یا کلیک کردن روی پیوند بدافزاری جاسازی شده در ایمیل پاسخ به شدت افزایش مییابد. از طرفی این تکنیک موجب بیاثر شدن سیستمهای حفاظتی ایمیل سازمان شده و اعلان هشداردهی نیز توسط راهکارهای امنیتی سازمان نمایش داده نمیشود.

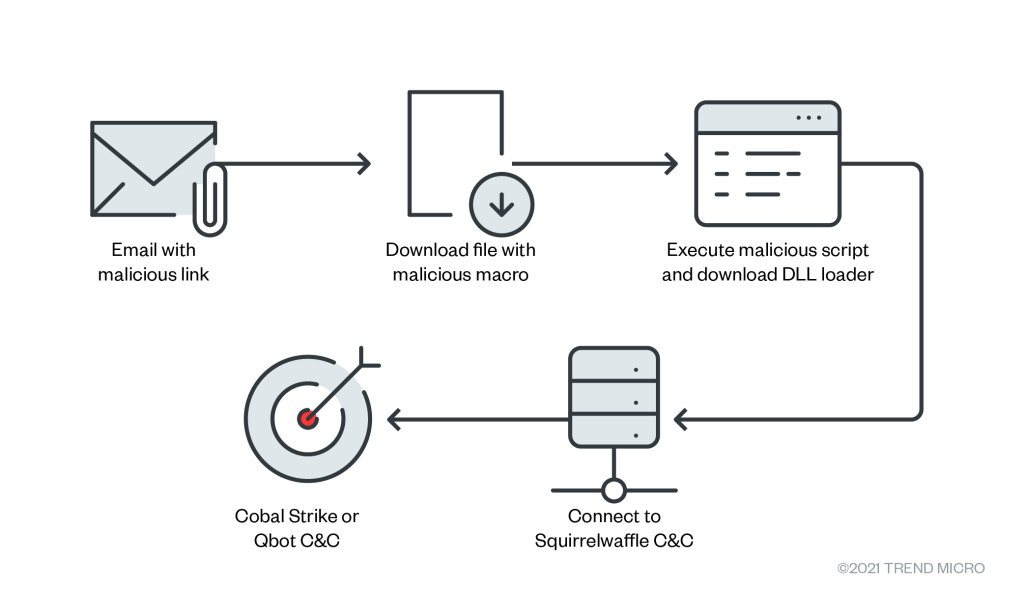

ساختار حملات موسوم به Reply Chain Attack در تصویر زیر نمایش داده شده است.

مهاجمان در حملات موسوم به Reply Chain Attack مجبور نیستند برای ایجاد قالبهای ایمیل به ظاهر قانونی زمان زیادی صرف کنند، زیرا آنها به کل زنجیره ایمیلهای سازمان دسترسی داشته و میتوانند متناسب با موضوع مکالمات زنجیره ایمیلهای واقعی، پیامهای خود را تنظیم نموده و کدهای بدافزاری خود را در قالب فایل یا لینک در ایمیل پاسخ ضمیمه و منتشر کنند.

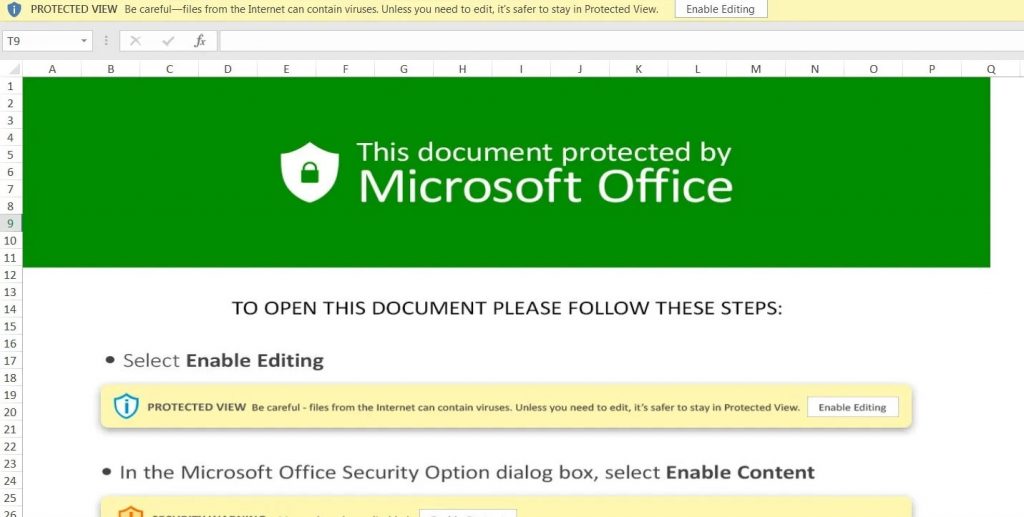

پیوستهایی که با این ایمیلها میآیند یا به آنها لینک داده میشوند، اغلب از الگوهای مخرب استاندارد Microsoft Excel پیروی میکنند که در آن به گیرندگان پیامی نمایش داده میشود که جهت مشاهده فایل محافظتشده، بر روی «Enable Content» کلیک نمایند.

در این حالت، هنگامی که کاربر با کلیک بر روی دگمه مذکور، محتوا را فعال میکند، ماکروهای مخرب اجرا شده و بدافزار جاسازی شده در پیوست، دانلود و نصب میشود، خواه این بدافزار Qbot،وCobalt Strike و SquirrelWaffle یا هر بدافزار دیگری باشد.

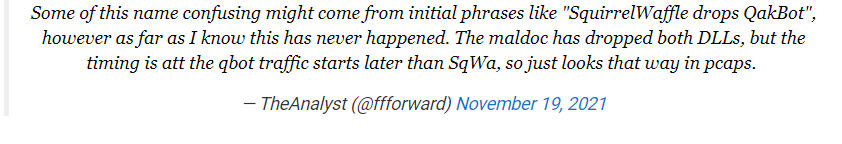

بنا بر گزارش محققان، در این حملات، راهانداز (Loader) SquirrelWaffle توزیع میشود که بدافزار Qbot را نصب میکند.

همچنین برخی محققان معتقدند که سند مخرب مورد استفاده در این حملات، به جای توزیع Qbot توسط راهانداز SquirrelWaffle، هر دو بدافزار را به عنوان کدهای مجزا منتشر میکند.

سرور مایکروسافت اکسچنج خود را همواره به روز نگه دارید

شرکت مایکروسافت (Microsoft Corp) ضعفهای امنیتی ProxyLogon و ProxyShell را در ماههای گذشته ترمیم کرده است. در آن زمان آسیبپذیریهای مذکور از نوع “روز-صفر” اعلام شده بودند.

از آنجایی که مهاجمان از هر دو آسیبپذیری مذکور برای استقرار باجافزار یا نصب پوستههای وب جهت دسترسی به دربپشتی (Backdoor) سوءاستفاده میکنند، وصله نکردن سرورهای Exchange، پس از گذشت چند ماه و با وجود اطلاعرسانی گسترده، همانند ارسال کارت دعوتی برای مهاجمان است.

شرکت مهندسی شبکه گستر اکیداً توصیه میکند، راهبران امنیتی در صورت وصله نکردن حفرههای امنیتی مذکور، با مراجعه به اتاق خبر شرکت مهندسی شبکه گستر و دریافت بهروزرسانیها و اصلاحیههای هر ماه، سرورهای خود را به آخرین نسخه ارتقا داده تا از حملات مهاجمان در امان باشند.

مشروح گزارش شرکت ترند میکرو در نشانی زیر قابل مطالعه است:

باتشکر از شرکت مهندسی شبکه

پاسخی بگذارید