آسیب پذیری جدید و بحرانی در Microsoft Exchange

شرکت مایکروسافت از زنجیره آسیب پذیری های جدی و بحرانی در محصولات Microsoft Exchange خبر داد.

شرکت مایکروسافت از زنجیره آسیب پذیری های جدی و بحرانی در محصولات Microsoft Exchange خبر داد.

به گزارش روابط عمومی آدفا و به نقل از ماهر و افتا، زنجیره ای از آسیبپذیری های بحرانی با شناسههای CVE-2021-34473, CVE-2021-34523, CVE-2021-31207 در محصولات مایکروسافت وجود دارد که بهره برداری موفق از آنها به اجرای کامل حمله ProxyShell Attack میانجامد.

سوءاستفاده از آسیبپذیری ها از راه دور و از طریق سرویس Microsoft client access service که بر روی پورت پیش فرض 443 در IIS وجود دارد، صورت میگیرد

بهرهبرداری موفق از این سه آسیبپذیری به مهاجم این امکان را میدهد تا در سیستم قربانی کد دلخواه خود را اجرا نماید.

مطالعه بیشتر: اقدامات لازم برای کارمندان جهت جلوگیری از حملات در فضای سایبری

مطابق با بررسیهای صورت گرفته و اطلاعات موجود به مدیران مربوطه توصیه میشود تا با استفاده از Azure Sentinel به بررسی دو رشته ” /mapi/nspi/ ” و ” /autodiscover/autodiscover.json ” در فایلهای Log سرویس دهنده IIS خود بپردازند. اگر هرکدام از رشتهها در خروجی رویت شد، این به این معنا است که سیستم هدف مورد بررسی آسیبپذیری قرار گرفته و زنگ خطری برای مدیر مربوطه است.

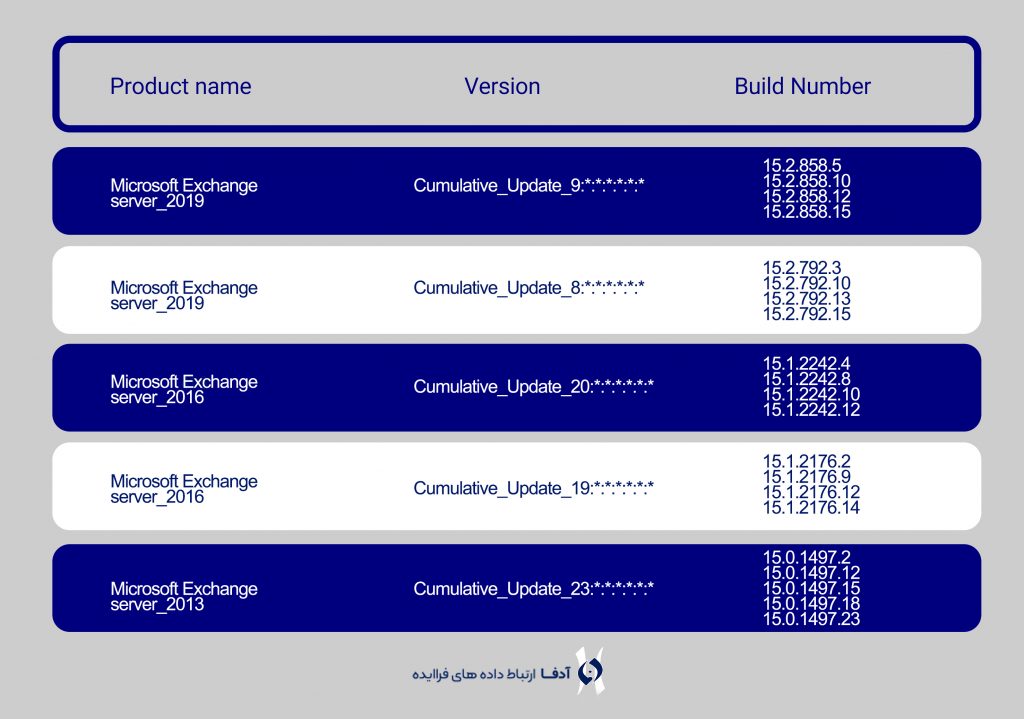

نسخه های آسیب پذیر

به مدیران و مسئولان مربوطه اکیدا توصیه میشود تا نرم افزار مورد استفاده خود را با وصلههای امنیتی منتشر شده برای این سه آسیبپذیری وصله نمایند.

زنجیره آسیبپذیریهای ProxyShell از راه دور و از طریق Client Access Service (بهاختصار CAS) در Microsoft Exchange بدون نیاز به هرگونه احرازهویت بر روی پورت ۴۴۳ در IIS صورت میگیرد.

پس از اکسپلویت آسیبپذیری، مهاجم دسترسی اجرای کد از راه دور را بر روی Microsoft Exchange بهدستمیآورد.

محقق کاشف ProxyShell روز ۱۴ مرداد در جریان کنفرانس Black Hat اطلاعاتی در مورد نحوه کشف آن ارائه کرد. در بخشی از این ارائه، اشاره شد که هدف یکی از مولفههای زنجیره حمله ProxyShell، سرویس Autodiscover در Exchange است. Autodiscover سازوکاری است که از سوی مایکروسافت بهمنظور تسهیل پیکربندی خودکار نرمافزارهای مدیریت ایمیل با حداقل دخالت کاربر معرفی شده است.

پس از این سخنرانی، دو محقق دیگر با انتشار مقاله فنی زیر به معرفی روشهایی برای اکسپلویت ProxyShell پرداختند:

https://peterjson.medium.com/reproducing-the-proxyshell-pwn۲own-exploit-۴۹۷۴۳a۴ea۹a۱

پیشتر نیز برخی کارشناسان گزارش کرده بودند که مهاجمان با روشهایی در تلاش هستند تا با سوءاستفاده از Autodiscover، سرورهای آسیبپذیر به ProxyShell را شناسایی کنند. درحالیکه تلاشهای اولیه مهاجمان موفق نبود، به نظر میرسد با انتشار جزئیات فنی بیشتر در روزهای گذشته، اکنون مهاجمان با الگوهایی جدید در حال کشف سرورهای آسیبپذیر هستند

سرورهای Exchange در بسیاری مواقع هدف مهاجمان با انگیزههای مختلف قرار داشتهاند. ازجمله میتوان به اجرای حملات سایبری و انتشار چندین بدافزار مخرب از طریق سوءاستفاده از آسیبپذیری ProxyLogon در این سرورها اشاره کرد.

منبع:

پاسخی بگذارید